6 Maneras de Ser Un Mejor Pen Tester – Capítulo 1

Las pruebas de penetración son un componente vital de una solución de gestión de amenazas y ahora se utilizan ampliamente como un método eficaz para detectar vulnerabilidades en los sistemas, aplicaciones e infraestructuras de una organización. Durante una prueba de penetración, el Pen Tester utiliza varias técnicas de evaluación para detectar vulnerabilidades en la red y varias otras metodologías para explotarlas y obtener una imagen completa de la magnitud del daño que se podría hacer. Estas vulnerabilidades luego se evalúan, priorizan y corrigen.

Realizar un Pen Test no es una tarea fácil y requiere capacitación y experiencia, por lo que esta serie de seis capítulos se centrará en cómo mejorar sus habilidades de Pen Testing.

No olvides los Firewalls

Los firewalls permanecen en silencio entre el mundo exterior (usted) y su objetivo (red del cliente). También puede encontrarlos dentro de una red, pero por ahora, nos estamos enfocando en el firewall externo o perimetral.

Los firewalls vienen en todas las formas y tamaños, pero básicamente todos hacen lo mismo; controlar y monitorear el flujo de tráfico dentro y fuera de una red. El dispositivo tiene un conjunto de reglas que permite o niega el tráfico. A medida que el tráfico ingresa hacia un puerto en el firewall, este lee la información del encabezado del paquete y comienza a comparar el tráfico con su lista de reglas, donde línea por línea, regla por regla, el firewall comparará el tráfico hasta que encuentre una regla que permita o rechace el tráfico, si no se encuentra ninguna regla, el firewall usará su regla predeterminada para esa dirección de flujo que generalmente es denegar todo por entrada y permitir todo por saliente (a menos que esté haciendo el filtrado de egreso pero esa es otra publicación).

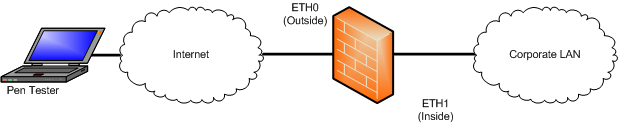

Vamos a desglosar un poco. En primer lugar, en el diagrama vemos un simple firewall de dos interfaces, donde ETH0 está etiquetado como el Exterior y ETH1 está etiquetado como el Interior. La mayoría de los firewalls modernos le permiten cambiar el nombre de la interfaz en la configuración por lo que darle un nombre a una interfaz ayuda mucho al crea reglas y ver los registros como ‘Inside’ es más significativo que ETH1 por lo que esta característica es aún más valiosa cuando se trata de un firewall con 8 interfaces. La interfaz de origen es desde donde el paquete llegó por primera vez al firewall, el encabezado del paquete incluye la dirección IP de destino y con esta información, el firewall mapea las interfaces de origen y destino, estableciendo así una dirección o ruta. Es importante entender este flujo de tráfico basado en la dirección, ya que es una parte vital de las reglas del firewall y estas están diseñadas para permitir, denegar e inspeccionar el tráfico según el origen, el destino y el contenido de los paquetes. El tráfico de redes con bajos niveles de confianza (por ejemplo, el exterior) se considera más peligroso que el tráfico de redes con altos niveles de confianza (por ejemplo, el interior).

Esta lógica es algo que ya entiendes. Por ejemplo, eche un vistazo a su casa, usted aplica diferentes niveles de confianza entre el interior y el exterior e incluso dentro de las distintas secciones de la casa, donde alguien que está parado en el exterior de su puerta tiene un nivel de confianza inferior al de una persona que está en su cocina, del mismo modo, las personas que se mudan de una habitación a otra en su hogar tienen un riesgo y nivel de confianza diferente al de alguien que se va de la casa. Al igual que una madre, aunque ocupada en la habitación de al lado, siempre tiene los ojos y los oídos abiertos, para saber cuándo está levantada su hija, asegurándose que sabe dónde se mueve la pequeña y, lo más importante, la pequeña no salga por la puerta o nadie entre.

Las direcciones IP de origen / destino son solo el comienzo de cómo un firewall mira el tráfico, también hay puerto y protocolo. Los puertos TCP y UDP se utilizan para restringir y monitorear el tráfico a través de un firewall por lo que mirar la dirección IP de origen y destino es como hacer la pregunta “¿a dónde vas?”. Mirar los puertos TCP y UDP es la siguiente pregunta lógica “¿qué vas a hacer cuando llegues?”.

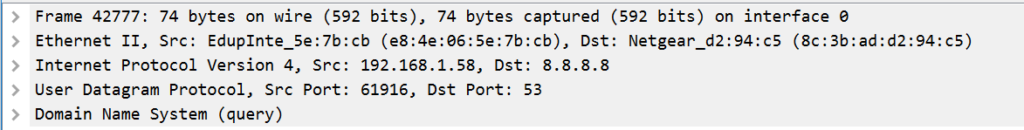

Eche un vistazo al siguiente encabezado de paquete incompleto:

Ya sabemos dónde está el paquete (la fuente está en nuestra propia red). Ahora hacemos las preguntas “¿A dónde vas y qué vas a hacer cuando llegues?”. De acuerdo con el encabezado, vamos a 8.8.8.8 y a realizar un trabajo de DNS (puerto UDP 53) cuando lleguemos al destino. Si al firewall solo le preocupan los encabezados de paquetes, y hay una regla de permiso correspondiente para esto, entonces se apaga el paquete, sin embargo, algunos firewalls pueden aplicar reglas lógicas adicionales para permitir según la hora del día, la carga útil de datos y la geografía.

Algunos firewalls miran la carga útil o la sección de datos de un paquete, este bit extra de supervisión es como un chantaje de mamá, el paquete dice que va a algún lugar para hacer el trabajo de DNS, pero de acuerdo con la porción de datos, los comandos de CNC se han hecho para parecerse a DNS. Este último análisis verifica que el paquete realmente va a hacer lo que dice que va a hacer, esto ayuda a garantizar que no haya tráfico malicioso en las secuencias de datos permitidas.

Eso es lo que hace un firewall; Mira el tráfico y decide si está permitido o no, entonces, ¿qué tiene esto que ver con la prueba de pen testing? Me alegra que hayas preguntado, la respuesta: hay dos partes críticas del firewall que deben evaluarse, las reglas y el dispositivo en sí, por lo que ambos requieren habilidades especiales y atención al detalle.

Los firewalls se eliminan en el perímetro de la red, se configuran y luego se dejan en su lugar, las reglas se agregan y eliminan (a veces raramente) para adaptarse a las necesidades cambiantes de la red, los riesgos actuales y los vectores de amenaza. Las grandes organizaciones con un proceso formal de gestión de cambios pueden tener un control decente de lo que hace cada regla en la configuración, quién lo autorizó y cuándo se implementó, desafortunadamente, es muy rápido y fácil para un administrador de firewall realizar cambios en la configuración, por el lado positivo, esto permite que un administrador responda muy rápidamente a amenazas y ataques, adicional, puede llevar a una lista grande de reglas que nadie está realmente seguro de si cada regla es necesaria.

Es muy importante probar los firewalls antes que los hackers puedan descubrirlos y explotarlos. Pruebe las políticas y trate de bypasear el firewall mediante la suplantación de direcciones IP, direcciones IP en lugar de las URL, los servidores proxy, los métodos de tunelización, como la tunelización HTTP y la tunelización ACK, el escaneo y la redirección de puertos, ataque los firewalls utilizando troyanos y métodos de ingeniería social son varias formas para romper un firewall.

Fuente: EC-Council